머크 국내 지사 한국MSD "피해 규모 파악 중"

[서울파이낸스 이호정 기자] 지난 5월 전세계를 강타한 '워너크라이' 랜섬웨어에 이어 '페트야'라 불리는 새로운 랜섬웨어가 유럽 등지를 강타하고 있다. 또 국내에도 유입된 것으로 파악돼 피해 사례도 속속 확인되고 있다.

28일 보안업계에 따르면 러시아와 우크라이나, 영국 등 유럽지역에서 정부 전산망과 은행시스템이 일제히 '페트야'라 불리는 랜섬웨어 공격을 받아 장애를 일으켰다. 또 전날 저녁부터는 국내에서도 감영 사례가 발견됐다.

미국 제약사 머크의 국내 지사인 한국MSD의 경우 전날 감염되면서 업무에 차질을 빚었다. 현재 한국MSD는 피해 규모를 파악하고 있으며 업무 지장을 최소화하기 위해 총력을 기울이고 있다.

이와 함께 일부 온라인 커뮤니티에도 피해자들의 감염 사례가 속속 올라오고 있다.

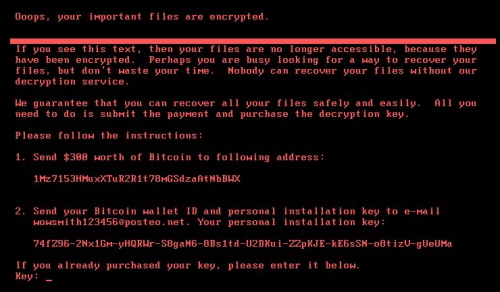

페트야 랜섬웨어는 지난해 초 발견된 랜섬웨어로, 지난달 세계를 휩쓴 워너크라이(WannaCry) 랜섬웨어와 마찬가지로 윈도 운영체제의 SMB(파일공유) 취약점을 파고들어 컴퓨터를 감염시킨 뒤 300달러(한화 약 34만원) 상당의 비트코인(가상화폐)을 요구한다.

국내 보안업체 이스트시큐리티는 "워너크라이와 동일하게 네트워크 웜 기능을 이용해 빠르게 전파되고 있다"며 "이 랜섬웨어는 인터넷에 연결돼 있고, 보안이 취약한 다른 PC를 무작위로 찾아내 공격을 시도한다"고 설명했다.

페트야 랜섬웨어는 파일 단위로 암호화하는 대부분의 랜섬웨어와 달리 윈도의 마스터부트레코드(MBR)를 암호화해 부팅 단계부터 장애를 일으켜 시스템 자체를 '먹통'으로 만든다.

현재 안랩 V3와 이스트시큐리티의 알약 등 국내 백신 프로그램은 해당 랜섬웨어를 감지해 차단하고 있다. 또 한국인터넷진흥원은 이상 발생 시 보호나라 홈페이지나 인터넷침해대응센터로 즉시 신고해달라고 당부했다.

한편, IT 전문 기업 닷네임코리아는 페트야 랜섬웨어 보안 예방법을 공개했다. 페트야 랜섬웨어에 의해 시스템이 감염되면 rundll32.exe 프로세스를 이용해 실행을 하고 암호화는 perfc.dat 파일로 진행이 된다. 약 한 시간 뒤에 재부팅을 하면서 CHKDSK 알림이 표시되면서 암호화 진행을 하게 된다.

닷네임 코리아는 "페트야 랜섬웨어는 SMB v1 취약점을 타겟으로 하고 있어서 마이크로소프트의 보안 패치 MS17-010을 해야 한다"며 "또 TCP 포트 445 사용을 차단하고, 관리자 그룹 액세스 권한이 있는 계정의 사용을 제한해야 한다"고 조언했다.